| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- Googledorks

- 호스트헤더

- CTF

- report

- XSS

- writeup

- 인젝션

- 케쉴주

- 우버

- wargmae

- 케쉴주4기

- 버그바운티

- 정보보호관리진단

- hacker101

- 컨설팅

- 케이쉴드주니어

- hackerone

- game

- 케이쉴드주니어4기

- bugbounty

- 구글해킹

- 웹해킹

- 면접후기

- 취약점

- IDOR

- wargame

- Today

- Total

Hack The World

IDOR + PATCH 메소드 사용 계정우회 본문

이 취약점은 민감한 계정정보(auth_token) 탈취후 계정 인증을 우회한 취약점으로

2500$ 를 포상받은 취약점이다.

해당 사이트는 비공개로 보고서가 올라왔다.

Tale of account takeover — Sensitive info Disclosure + Broken Access Control

Hi Mates, Myself Md Saqib from India I'm new to this bug hunting community, hope you are doing good. Today I'm gonna share an interesting…

medium.com

우선 취약점을 살펴보면 민감한 정보 탈취는 계정 생성페이지에서 나타난거같다.

계정에서 새로운 계정을 만들경우 응답값에 redirect_url 로 auth_token 값이 노출되는것을 확인

만약 이미 존재하는 계정으로 가입시 해당 계정의 auth_token 이 노출되게 된다.

헌터는 이 토콘을 어디서 사용하는지 찾아보다가 사용하는 페이지를 발견후

해당 페이지에서 탈취한 피해자의 auth_token 을 대입

그결과 다음과 같이 피해자의 계정으로 접속이 되었다.

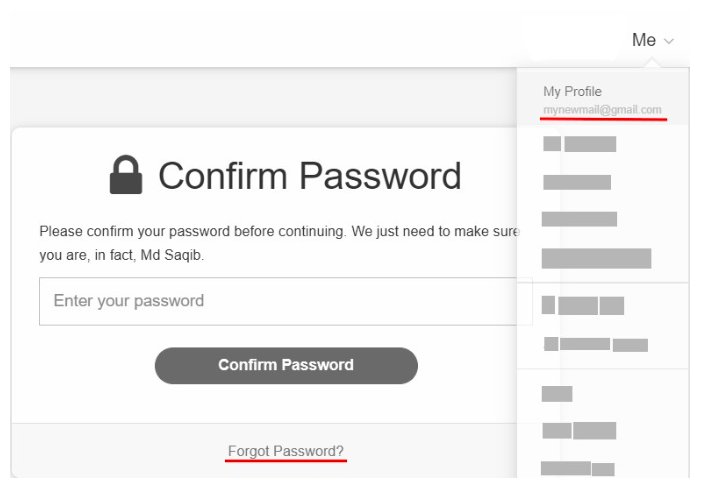

다만 비밀번호를 변경하거나 프로필을 볼려고 할경우 다음과 같이 2차로 비밀번호를 검증하게 되있다.

그래서 헌터는 profile 에서 메소드 변경 취약점을 사용

put 이나 delete 메소드를 넣는 경우는 많이봤지만 patch 를 사용하는 경우는 처음봐서 좀 찾아보았다.

put 은 전체적인 내용을 변경하는거지만

patch 같은 경우는 update 처럼 한 부분을 변경하는 것이라고한다.

그래서 현재 사이트에서는 쿠키로 계정을 식별하고 있기에

patch 메소드를 사용후 희생자의 쿠키에 공격자의 계정을 입력하여 전송하니

204 응답이 뜨면서 정상적으로 처리가 되었다.

다음과 같이 계정이 공격자의 계정으로 바뀌었지만 현재 쿠키는 희생자의 쿠키로 식별하고 있기에

비밀번호를 변경할경우 희생자의 비밀번호가 변경된다.

'BugBounty > Write up' 카테고리의 다른 글

| 구글해킹 이용 XSS $3133.7 (0) | 2020.04.13 |

|---|---|

| Host header injection 취약점 $800 (0) | 2020.04.08 |

| A Simple IDOR to Account Takeover (0) | 2020.03.07 |

| Hyperlink Injection - Easy Money (sometimes) (0) | 2020.02.28 |

| hacked Uber Account (0) | 2020.02.14 |