| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- hacker101

- 취약점

- CTF

- wargame

- 면접후기

- XSS

- 우버

- 인젝션

- IDOR

- game

- writeup

- 케쉴주

- wargmae

- 케이쉴드주니어

- 구글해킹

- 정보보호관리진단

- 호스트헤더

- report

- bugbounty

- 케쉴주4기

- 케이쉴드주니어4기

- 컨설팅

- 웹해킹

- Googledorks

- 버그바운티

- hackerone

- Today

- Total

Hack The World

구글해킹 이용 XSS $3133.7 본문

https://pethuraj.com/blog/google-bug-bounty-writeup/

$3133.7 Google Bug Bounty Writeup- XSS Vulnerability!

Google Bug Bounty writeup for which I earned some $ as a reward for reporting a XSS Vulnerability on one of Google's subdomains.

pethuraj.com

recon tool 을 사용하여 google 서브도메인 검색

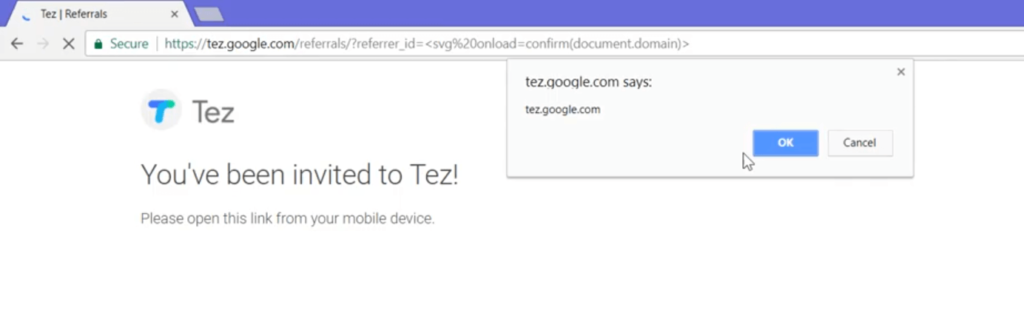

tez.google.com 찾음 (현재 google pay)

해당 사이트 검색중 URL 에 referrer id 변수가 포함되는것을 찾음

구글해킹을 사용하여 referrer_id 가 포함된 검색결과를 찾음

구글해킹이란?

필터링 옵션

-

따옴표 (" ") : 여러 개의 단어를 묶어서 검색

-

filetype : 특정 파일타입만 검색

ex) wikipedia filetype:pdf

-

site : 특정 사이트 내에서만 검색

ex) site:wikipedia.org = 위키피디아 사이트내에서만 검색결과 나옴

-

intilte : intitle 을 이용한 공격으로 가장 흔한 공격은 디렉토리 리스닝,

intitle:"index of" 을 검색시 디렉토리 리스닝 취약점이 있는 사이트가 검색

-

inurl : url 에 키워드가 존재하는 사이트 내에서의 검색 결과 노출

-

intext : 본문에 키워드가 존재하는 사이트를 검색하여 노출

검색시 주의사항

- 대,소문자 구별x

- 검색 요청문은 10단어로 제한

- and,or,not 등을 사용하여 검색어 조합 가능

- 왼쪽에서 오른쪽으로 순차적으로 분석

공개적으로 볼수있는 사이트에서 공격을 시도해봤지만 공격실패

그러던중 일부 웹페이지에서 referrer_id 가 g.co/tez/referrer_id 형식으로 반영되는것을 확인

XSS 필터링을 거쳐서 공격진행해보니 공격 성공

구글 reward 에 따라서 $3,133.7 포상획득

'BugBounty > Write up' 카테고리의 다른 글

| oAuth Account Takeover 취약점 $1500 (0) | 2020.04.20 |

|---|---|

| 행아웃 open rediection $7500 (0) | 2020.04.19 |

| Host header injection 취약점 $800 (0) | 2020.04.08 |

| IDOR + PATCH 메소드 사용 계정우회 (0) | 2020.03.10 |

| A Simple IDOR to Account Takeover (0) | 2020.03.07 |