| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 컨설팅

- hackerone

- bugbounty

- 인젝션

- 웹해킹

- writeup

- 우버

- 정보보호관리진단

- IDOR

- wargame

- CTF

- 호스트헤더

- 면접후기

- game

- 버그바운티

- 케이쉴드주니어

- wargmae

- XSS

- 케이쉴드주니어4기

- 구글해킹

- hacker101

- 취약점

- 케쉴주

- report

- 케쉴주4기

- Googledorks

- Today

- Total

Hack The World

How I discovered an interesting account takeover flaw? 본문

BugBounty/Write up

How I discovered an interesting account takeover flaw?

Talkative 2020. 2. 13. 13:13How I discovered an interesting account takeover flaw?

Hi everyone, today I will talk about an interesting account takeover flaw which I found around a year back. The root cause of this issue…

medium.com

패스워드 토큰 관련 취약점인거 같다

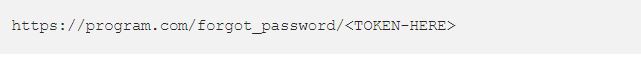

일반적으로 사이트에서 패스워드 비밀번호를 찾을때 다음과 같이 토큰이 많이 오게된다.

하지만 토큰은 대부분 일회성값으로 무작위값이 날라옴.

해당 사이트에서도 토큰이 날라오지만 토큰값중 고정된 값을 발견

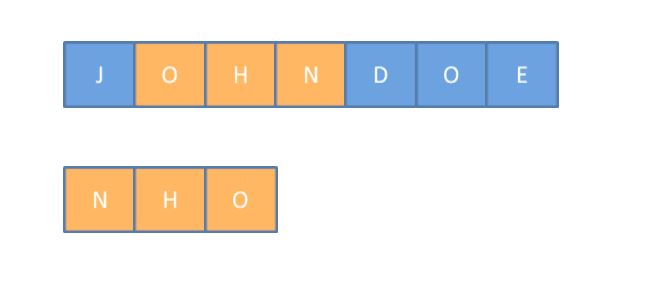

다음과 같이 아이디가 JOHNDOE 면 토큰의 앞 3글자가 역순으로 NHO 로 시작하는것을 발견.

토큰을 살펴보니 다음과 같이 구성됨.

앞 3글자는 아이디의 역순과 중간 2글자는 무작위값 그리고 마지막은 시간이 인코딩된값으로 전송

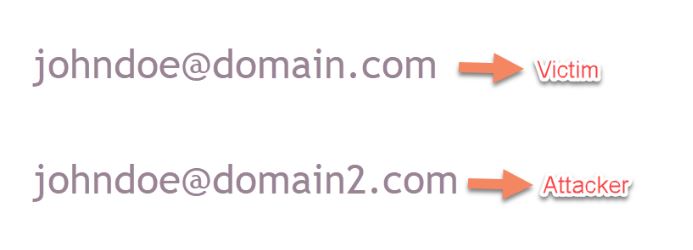

그래서 헌터는 메일주소가 다른 동일한 아이디로 동시에 같이 패스워드 메일을 전송해봄

그 후 확인결과 두 토큰이 중앙 2글자를 제외한 토큰값이 일치.

두번째로 받은 메일을 버프로 잡은후 중앙 2글자를 브루트포스 공격진행

(해당 사이트에서는 속도제한도 걸려있지 않았음)

그 결과 전메일과 동일한 토큰값을 발견.

'BugBounty > Write up' 카테고리의 다른 글

| Hyperlink Injection - Easy Money (sometimes) (0) | 2020.02.28 |

|---|---|

| hacked Uber Account (0) | 2020.02.14 |

| Host header poisoning 비밀번호 탈취 (0) | 2020.02.13 |

| 응답값 조작 계정탈취 (0) | 2020.02.13 |

| Password Reset Token Leak Via Referer (0) | 2020.02.13 |

Comments