| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- 취약점

- 케이쉴드주니어

- 구글해킹

- 인젝션

- Googledorks

- 버그바운티

- hacker101

- writeup

- game

- 케이쉴드주니어4기

- 케쉴주

- CTF

- wargame

- wargmae

- IDOR

- 케쉴주4기

- 웹해킹

- report

- bugbounty

- XSS

- 정보보호관리진단

- 면접후기

- 컨설팅

- hackerone

- 호스트헤더

- 우버

- Today

- Total

Hack The World

Host header poisoning 비밀번호 탈취 본문

https://medium.com/@vbharad/account-takeover-through-password-reset-poisoning-72989a8bb8ea

Account Takeover Through Password Reset Poisoning

Introduction :

medium.com

아마도 Host Header Poisoning 을 이용한 취약점인거같다. 해당 보고서로 3digit ($700-$1000) 을 받았다고한다.

우선 host header poisoning 은 다음과 같은 취약점이다.

PHP 에서 다음과 같이 호스트 서버를 받아오는 스크립트가 있다고 생각하면 공격자는

Host 헤더를 조작하거나 X-Forwarded-Host 를 추가하여 호스트헤더를 조작 가능하게 된다.

그러면 구문에는 다음과같이 호스트 헤더가 들어가게된다.

이 취약점점을 이용해 패스워드 변경취약점을 노린거같다.

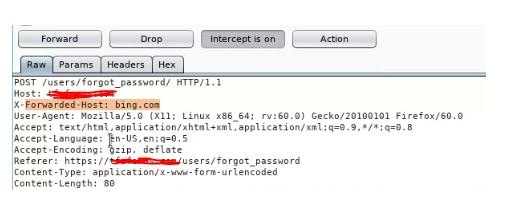

사이트에서 패스워드 메일이 전송되는 순간을 버프로 잡아서 X-Forwarded-Host 를 추가해주었다. 먼저 Host 헤더에 추가해봐도 된다.

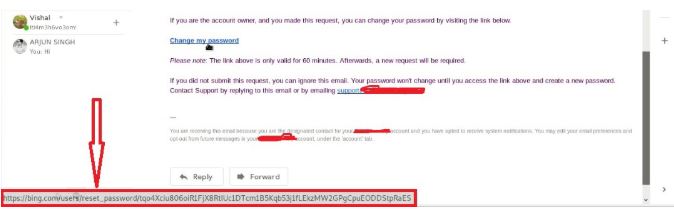

그러면 다음과 같이 패스워드 변경 링크에 공격자가 추가하였던 bing 호스트가 추가되고 패스워드 토큰도 같이 노출되게 된다.

이때 이 링크로 접속시 패스워드 링크가 유효하고 패스워드가 변경되면 취약하게 되는것이다.

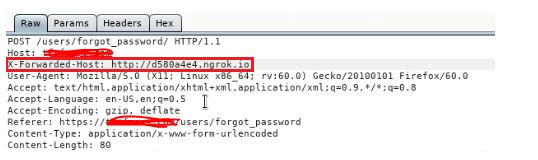

이를 활용하여 공격 시나리오를 작성하면 헌터는 자신이 구축해둔 사이트로 패스워드 토큰을 받게 만든거같다.

다음과 같이 host를 자신이 구축해둔 사이트로 추가한후에 메일을 전송하게 했다.

이후에 희생자가 메일을 클릭하게되면

다음과 같이 변경 패스워드 토큰이 노출되게된다.

이때 토큰 주소를 다시 정상적인 주소로 바꿔서 접속하게되면 패스워드 변경이 되는 취약점이다.

'BugBounty > Write up' 카테고리의 다른 글

| Hyperlink Injection - Easy Money (sometimes) (0) | 2020.02.28 |

|---|---|

| hacked Uber Account (0) | 2020.02.14 |

| 응답값 조작 계정탈취 (0) | 2020.02.13 |

| How I discovered an interesting account takeover flaw? (0) | 2020.02.13 |

| Password Reset Token Leak Via Referer (0) | 2020.02.13 |